설치에 필요한 준비 자료 다운로드

odin

최신 삼성 오딘 무료 다운로드 | Latest Samsung Odin Free Download

삼성 오딘 공식 다운로드 버전: 3.14 3.131 3.12 - 갤럭시 롬 변경 툴, Odin 3.131 3.12 Download : Samsung Mobile Odin Firmware Downloader Tool, 펌웨어 다운로드, 커스텀롬, 커롬, xda, samfirm, 삼펌

www.osamsung.com

twrp

Devices

twrp.me

adb

https://developer.android.com/studio/releases/platform-tools?hl=ko

SDK 플랫폼 도구 출시 노트 | Android 개발자 | Android Developers

Android SDK 플랫폼 도구는 Android SDK의 구성요소입니다.

developer.android.com

Magisk

https://github.com/topjohnwu/Magisk/releases

Releases · topjohnwu/Magisk

The Magic Mask for Android. Contribute to topjohnwu/Magisk development by creating an account on GitHub.

github.com

기기 세팅

개발자 옵션 활성화

- [태블릿 정보] - [소프트웨어 정보] - [빌드 번호 7번 연속 선택]

OEM 잠금 해제 활성화

- OEM 잠금 해제 활성화 시 [기기 초기화]가 진행되니 모든 데이터는 백업해두어야 합니다

- OEM 잠금 해제 항목이 숨겨져 개발자 옵션에서 안보이는 경우 wifi가 연결되어 있는지 확인합니다

부트로드 모드 진입하기

1. 다운로드 모드 진입 : 볼륨 상 + 볼륨 하 + USB 케이블 연결

2. 볼륨 상 버튼 7초 이상

3. Unlock bootloader?가 뜨면 맞는 것임

4. 볼륨 상 버튼 짧게

5. 경고 문구와 Erasing이 나타나고 초기화 후 안드로이드 재부팅이 될 것임

재부팅된 단말기를 개발자 옵션 활성화와 OEM 잠금 해제 활성화 다시 진행

"OEM 잠금해제"는 활성화 되어있고 음영 처리 되어야 한다.

USB 디버깅 활성화

Magisk 설치

[폴더] 에서 출처가 분명하지 않은 앱 설치 활성화 후 '무시하고 설치' 진행

Magisk에서 설치 진행 후 patch파일 생성

1. SAMFW에서 다운 받은 펌웨어 중 'AP'로 시작하는 파일을 뒤에 확장자 .md5를 삭제 하고 기기 내에 복사

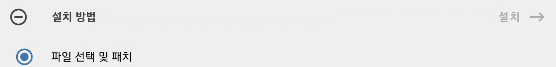

2. [리커버리 모드] 선택 후 다음

3. [파일 선택 및 패치] 선택 후 설치

4. 생성된 patch파일을 odin을 수행할 노트북으로 복사

odin 실행 후 magisk_patched 파일 기기에 설치

1. 다운로드 모드 진입

방법 1) 볼륨 상 + 볼륨 하 + usb 포트 연결

방법 2) adb 사용

adb reboot download

확인 필수 사항

FRP LOCK : OFF

OEM LOCK : OFF (U)

KG STATUS : CHECKING

2. odin 실행

Pass!가 뜨면 재부팅

- 전원 키 + 볼륨 하

리커버리 모드 진입

- 전원 키 + 볼륨 상

- 공장초기화 후 재부팅

TWRP 설치

TWRP 삽입

odin AP에 삽입

Pass!가 뜨면 재부팅

- 전원 키 + 볼륨 하

리커버리 모드 진입

- 전원 키 + 볼륨 상

오류 발생 시 : invalid vbmeta header(6)

펌웨어 복구는 아래의 글 확인

SAMSUNG 공식 펌웨어 다운로드

* 펌웨어가 깨졌을 때 공장 초기화 과정도 수행되지 않을 경우 아래와 같은 방법으로 복구할 수 있습니다 1. 펌웨어 다운로드 기종에 맞는 버전으로 다운로드를 진행하여야 합니다! https://samfw.com

bbangya22.tistory.com

TWRP 모드로 리커버리 진입

리커버리 모드 진입

- 전원 키 + 볼륨 상

Magisk 설치 확인

Magisk 앱은 24.2 버전에서 숨기기 기능 사용 시 패키지 명을 랜덤으로 사용합니다

아래의 버전 처럼 설치되었는지 확인 필요 (앱은 최신으로 설치 필요)

Magisk 설치 시 앱이 최신으로 설치되지 않는 경우 아래의 zip파일을 모듈로 설치한다

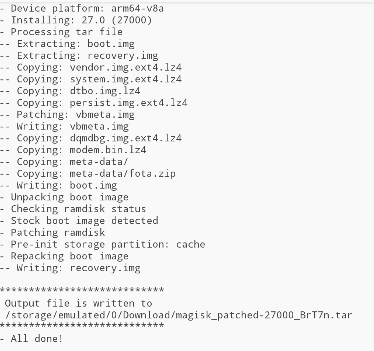

adb 슈퍼권한 확인

adb shell

su

숨기기 실행 확인

(원래 Magisk 앱 숨기기로 되어있음, 현재 숨기기 기능이 활성화된 상태이므로 복원으로 표출)

Magisk 사용

DenyList 구성에서 거부목록에 Hooking할 앱 체크

ADB shell로 내부 경로 접근 후 파일 꺼내기

- adb shell-----

$ su

# cd /data/data/패키지명

# cp .zip /data/local/tmp

# chmod 777 .zip

----- adb pull /data/local/tmp/.zip

unzip .zip

classes.dex 추출

'보안 > Android App' 카테고리의 다른 글

| Strings 다운로드 (0) | 2024.05.20 |

|---|---|

| MobSF 안드로이드 앱 보안 취약점 분석 실행 방법 (4) | 2024.03.27 |

| FRIDA 설치 및 사용법 (0) | 2024.02.22 |

| SAMSUNG 공식 펌웨어 다운로드 (5) | 2024.01.28 |

| Drozer를 활용한 Android app 보안 취약점 분석 (0) | 2024.01.25 |