준비

1. PC - 삼성 USB 드라이버 설치 : https://developer.samsung.com/android-usb-driver

2. 단말기 - 개발자 옵션 활성화 : '설정' → '태블릿정보' → '소프트웨어 정보' → '빌드번호' 7회 이상 선택

3. 단말기 - USB 디버깅 활성화 : 위에서 활성화된 개발자 옵션에서 USB 디버깅 활성화

연결

1. USB 포트로 PC와 단말기 연결

2. 연결 확인

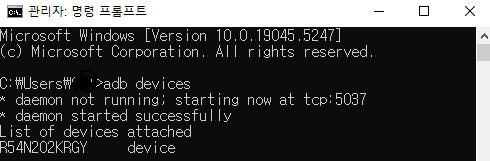

- adb devices

[ 오류 1 ]

- 현상 : adb devices로 확인 시 연결 안될 경우

- 해결

- PC - 장치관리자 : SAMSUNG Android Phone 활성화 상태 확인

[ 오류 2 ]

현상 : USB 연결 시 단말기 연결 정보가 안뜨는 경우

해결 : 아래 USB 설정에서 용도 설정을 다른 것으로 바꿔가며 설정을 바꿔보면 연결 정보가 뜸

정상 연결 시 아래와 같음

명령어

1. 피드값 확인

adb shell "ps | grep com.example"

2. logcat

adb logcat --pid="피드값"

3. 설치

adb install apk명

*) target-sdk version 무시하고 설치

참고 : https://developer.android.com/about/versions/14/behavior-changes-all?hl=ko

adb install --bypass-low-target-sdk-block apk명

'보안 > Android App' 카테고리의 다른 글

| Drozer를 활용한 Android app 보안 취약점 분석(Docker 활용편) (0) | 2025.02.14 |

|---|---|

| 버프스위트(Burp Suite)를 활용한 모의해킹 - Android 연결 (0) | 2024.06.05 |

| Ghidra 설치 방법 (0) | 2024.06.04 |

| Strings 다운로드 (0) | 2024.05.20 |

| MobSF 안드로이드 앱 보안 취약점 분석 실행 방법 (4) | 2024.03.27 |